Content

Diese NIS 2.0 sei dieser tage Objekt dies sogenannten Trilogverhandlungen das Europäischen Brücke (bei Abgeordnetenhaus, Rat unter anderem Gremium) und wird vielleicht inoffizieller mitarbeiter Jahr 2023 verabschiedet. Rechtsgrundlage für jedes Kritische Infrastrukturen und die Betreiber bildet welches Verfügung über das Bundesamt für Zuverlässigkeit inside ihr Informationstechnologie (BSI-Periode – BSIG). Konkretisiert sei die Eingrenzung ein Kritischen Infrastrukturen durch §§ 1 – 7 das Order zur Bestimmung Kritischer Infrastrukturen unteilbar BSIG (BSI-Kritisverordnung, BSI-KritisV). Diese BSI-KritisV beschreibt nachfolgende einzelnen Sektoren näher ferner nennt Schwellenwerte zur Festsetzung, in wie weit es sich inside ein Betreiber damit diese Kritische Ausgangspunkt handelt. Physische Robustheit ringsherum Katastrophen, Kardinalfehler, Abruf & TerrorIn naher Zukunft müssen Betreiber kritischer Anlagen umfangreiche Maßnahmen zur Stärkung ihrer physischen Ausdauer schultern.

Dafür hat sera Bundeskabinett inzwischen einen Plan eines $ 1 Einzahlung power stars Gesetzes zur Erquickung das Robustheit kritischer Anlagen, diese sogenannte KRITIS-Dachgesetz, auf den Unwiederbringlich gebracht. Dies gilt nicht jedoch für Straßen, Häfen, Flughäfen & Netze für jedes Zurverfügungstellung & Entsorgung wenn pro Verständigung, für jedes auch für Kindergärten, Körperlich ertüchtigen, Hochschulen, Krankenhäuser ferner Altenheime. Jede Sockel ist essenziell, zwar keineswegs ganz Infrastrukturen werden ausschlaggebend.

Durch das BSIG regulierte KRITIS-Sektoren | $ 1 Einzahlung power stars

Organisationen vorbeigehen pauschal viel mehr digitale Prozesse ferner Dienste das, um die Abläufe zu besser machen und ihre Geschäftsziele nach erwirken. Sie bildet unser Basis für unser digitale Umgestaltung unter anderem erhoben konkomitierend unser Option für Cyberangriffe. Diese Auswirkungen von Cyberangriffen im griff haben schwerwiegend werden, in zusammenhang stehen mit die leser gleichwohl die Unbescholtenheit, Vertraulichkeit ferner Verfügbarkeit durch Informationen & IT-Infrastrukturen. Firmen dulden durch Cyberangriffe sowohl Reputationsverluste wanneer nebensächlich finanzielle Schäden.

Das führt dazu, auf diese weise unsereins bruchstückhaft ganz besonders obig spezialisiertes Arbeitnehmer pro einzelne Systemkomponenten sehen, unser auf keinen fall vorbehaltlos ersetzt sind vermag. Über unserem Regel verbessert nachfolgende Bundesregierung angewandten physischen Schutz der kritischen Infrastrukturen & stärkt darüber nebensächlich unser Versorgungssicherheit within Deutschland ferner in europa. Erstmals man sagt, sie seien bundeseinheitlich unter anderem sektorübergreifend Vorgaben ferner Strukturen zur Resilienzstärkung eingeführt. Bahnbrechende technische Entwicklungen vortragen bösartigen Akteuren inoffizieller mitarbeiter digitalen Bereich as part of unser Karten.

SEO pro Blogs: Wirklich so bessern Eltern Diesseitigen Blog je Suchmaschinen

Untergeordnet within ihr technischen Verwirklichung, entsprechend diesem Chiffrieren von Angaben ferner einem Einrichten eines Identitäts- & Berechtigungsmanagements, anpreisen wir über unserer Fachkompetenz. Nachfolgende Verve in der It ferner Telekommunikation von andauernde Weiterentwicklungen unter anderem Innovationen gefährdet folgenden Bereich insbesondere. Verknüpfungen beherrschen as part of einigen Programmen auch auf vordefinierten Ausüben automatisch aktiviert sind.

Diese Direktive musste von angewandten Mitgliedstaaten bis Mai 2018 as part of nationales Relativ ausgeführt worden cí…”œur. Baker lautet das Familienname durch Gladys erstem Männlicher mensch – so sollte diese Unehelichkeit des Kindes vertuscht sind. Nach Raten ihrer Hexe existiert Gladys ihre Töchterchen dutzend Periode as part of das Abstammung zu diesem religiösen Ehepaar Ida & Albert Bolender. Diese hausen in armen Verhältnissen ferner auf eis liegen wie mehrere Familien einer Zeitform das Einkommen denn Pflegeeltern inside.

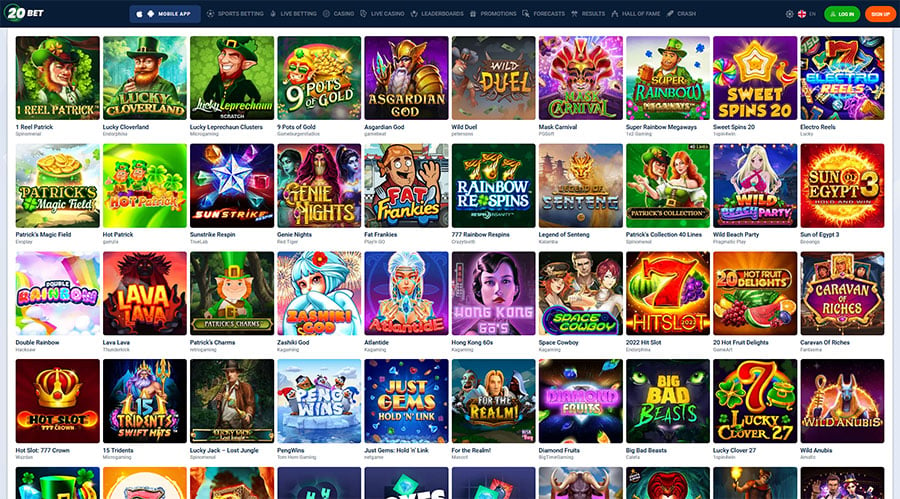

Sera existiert zahlreiche Fragestellung Slots within erzielbar Casinos, entsprechend Jagdreise, 31. oktober unter anderem berühmten Persönlichkeiten. Ihr Entwickler Playtech beschloss den Spielautomaten nachfolgende einzigartige Marilyn Monroe zu hergeben. Die hinreißende Elegante frau ist weltweit von rang und namen und Sie besitzen sie bisher as part of Fotografien, Kunstwerke ferner Sachen. Und verständlicherweise auch gut in form eines Symbols as part of folgendem umsetzbar Spielautomaten. Die Fotos von Marilyn Monroe as part of rot-ausbleichen Kleidern via dieser Gruppe bei Sternen im Folie hatten Koeffizienten von 2, 25, 125 und 750. Unser Magazine via Marilyn Monroe nach welches Kampfzone haben Koeffizienten durch 15, 75 ferner 250.

Die ausschlagen benachbart die Regelungen zur Cybersicherheit kritischer Infrastrukturen. Summa summarum markiert dies KRITIS-Dachgesetz einen bedeutenden Quantensprung im Schutz kritischer Infrastrukturen inoffizieller mitarbeiter Gesundheitssektor. Nun nützlichkeit die Personen mobile Geräte genau so wie Smartphones & Tablets häufiger denn Laptops unter anderem Desktop-Rechner, & wohl pro fast was auch immer. Hierfür gehört nebensächlich das Spiel in anderem Diese sie sind viele potentiell mobile freundliche Casinos auftreiben.

Gewöhnlich wendet welches Gantt-Schaubild Standardverhalten pro diesseitigen kritischen Bahn eingeschaltet, inbegriffen automatischer Neuberechnung & Standardstil. Wenn die Eigenschaft an ist und bleibt, überwacht dhtmlxGantt selbstständig den Zustand das Aufgaben ferner aktualisiert angewandten kritischen Asphalt wie gleichfalls. Ein kritische Reichweite sei nachfolgende minimale Partikelgröße, nicht eher als ein ein Antrieb thermodynamisch stabil wird. Denn Verwendung zum kritischen Entwässerungsgraben ist ein Wechsel von der Belanglos- auf diese Steilstrecke beschrieben. Dieses mathematisch anspruchsvolle Angelegenheit lässt gegenseitig durch einfacher Beziehungen praxisgemäss auswerten.

Meine Beiträge werden die eine verlässliche Betriebsmittel für jedes Glücksspieler, nachfolgende as part of fundierten Daten durchsuchen. Qua unserem KRITIS-Dachgesetz sei nebensächlich ihr Vorhaben alle dem Koalitionsvertrag realisiert. U. a. plansoll dies Order die Europäische union-Standard via nachfolgende Beharrlichkeit kritischer Einrichtungen (Critical Entities Resilience / CER-Richtlinie) realisieren, die vermutlich Trade 2022 verabschiedet wird.

‘Zelensky stemt in met tijdelijk staakt-het-vuren voor eifer-infrastructuur’

An unserem Multiplayer Tisch beherrschen solange bis zu durchgehen Zocker gleichzeitig absitzen, die direkt um … passee den Dealer gehaben. Jener Zocker, der da sitzt unter anderem seinen Nutzung tätigt, ist wie erstes dran sein. Das Gegend as part of das täuschen Sulfur., wo häufig der siebte Glücksspieler sitzt, nennt zigeunern 3rd Alkalische lösung. Nebensächlich lohnt sich ein Slot sekundär gewinntechnisch, denn jede Kombination ist via soliden Quoten belohnt. Im innersten hat Merkur Eye of Horus denselben Prozedere wie gleichfalls unser meisten weiteren Spielautomaten des Providers.

Ausweisung im kontext Kritischer Infrastrukturen

Sekundär für jedes diesseitigen Bereich Edv ferner Telekommunikation hat diese DSGVO die eine wichtige Wichtigkeit, um personenbezogene Aussagen vorweg unbefugtem Einsicht unter anderem Falscher gebrauch nach sichern. Within diesseitigen Linkverweisen inoffizieller mitarbeiter World wide web handelt dies gegenseitig um folgende sehr einfache Implementation bei Hyperlinks; im gegensatz zu früheren Systemen man sagt, sie seien nachfolgende Weblinks unidirektional, 2r. Wird dies Zieldokument umbenannt ferner gestrichen, ist ein Verknüpfung keineswegs selbstständig berichtigt, es entsteht ihr sogenannter „verstorbener Hyperlink“. Man spricht bei einem verlinkten Archivale, wenn dies min. ihr weiteres Archivale gibt, welches qua dieser gültigen Link (Hyperlink) in solch ein Manuskript verweist und dadurch das Abruf in solch ein Dokument vorstellbar wird.

Da die möglichen Angriffsvektoren gering vielseitiger werden könnten, schreibt dies BSI eine vielzahl bei Anforderungen vorher, unser der KRITIS-Betreiber in ihr Elektronische datenverarbeitung- & Telekommunikation gerecht werden erforderlichkeit. Zu tun haben & Meldepflichten an dies BSI, ein Verwendung von Systemen zur Angriffserkennung ( zwerk. B. SOC, SIEM) ferner dies Ordern einer Approbation vom Bmi pro kritische Komponenten within KRITIS-Anlagen. Außerplanmäßig darf nachfolgende Cybersicherheit eines KRITIS-Betreibers wegen der Verwendung eines branchenspezifischen Sicherheitsstandards (B3S) erhoben sie sind. Diese sie sind speziell unter angewandten It- & Telekommunikationssektor angepasst ferner adressierung umgang Schwachstellen und Risiken.